lunes, 30 de marzo de 2009

Firefox lanza el parche para su grave vulnerabilidad

Mozilla ha anunciado una actualización de la versión 3.0.8 de su navegador después de que se diera a conocer una vulnerabilidad en Firefox. De hecho, sólo han pasado dos días desde que se diera a conocer el fallo y la disponibilidad del parche.

Pero, además, esta actualización también corrige un error descubierto por la firma TippingPoint en su concurso Pwn2Own, que premiaba a aquellos hackers que localizasen errores de seguridad en los principales navegadores del mercado.

Los desarrolladores de Mozilla han descrito esta disponibilidad como una “actualización de mucha seguridad”, ya que ambos errores subsanados eran calificados como “críticos”. Con ambos se podría comprometer la seguridad de un usuario, haciéndole ver páginas web con código malicioso, lo que permitiría a un atacante instalar software no autorizado en el sistema de la víctima. Este tipo de ataques, denominado drive-by download, se están volviendo muy populares en los últimos años.

Por último, cabe señalar que la próxima actualización de Firefox, la 3.0.9, está prevista para el 21 de abril.

Herramientas contra Downadup/Conficker

Son varios los fabricantes que en estos momentos tienen a disposición de los usaurios diferentes antídotos contra el último de los grandes virus que está circulando por Internet. Empezando por orden alfabético, la primera herramienta es la que propone BitDefender.

Pero no es la única. Así, desde Rusia Kaspersky también tiene habilitada en su página web una herramienta para que los usuarios puedan protegerse de este gusano Downadup.

Algo que también se puede hacer con la herramienta de McAfee, quien también pone a disposición de todos los navegantes su solución.

Panda, por su parte, propone dos tipos de herramientas. Así, y además de la utilidad que se puede descargar desde su web, la compañía también propone una herramienta específica para evitar que el usuario se vea afectado por este virus a través de dispositivos USB.

También es gratuita la herramienta que han habilitado desde la compañía Symantec.

Mientras, desde Trend Micro proponen HouseCall, una solución también preparada para detectar y eliminar este gusano.

Por último, pero no por ello menos importante, también es recomendable llevar a cabo la Actualización Windows que la propia Microsoft lleva recomendando desde que se descubriera este gusano.

Suerte.

domingo, 22 de marzo de 2009

Conficker programado para actuar el 1 de abril

Mientras unos creen que mediante el virus se tomará el control para formar una Freenet, otros aseguran que el gusano podría ser usado para ataques del tipo DoS o para recolectar información personal como sugiere Stefan Savage de la Universidad de California, en donde se crearía un ”Dark Google” del bajo mundo para estafadores que buscan datos a través de todas las computadoras infectadas.

El gusano explota una vulnerabilidad en el servicio Windows Server usado por Windows 2000, Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008, y el beta de Windows 7.

sábado, 21 de marzo de 2009

¿Qué consecuencias puede tener la compra de Sun Microsystems por IBM?

Gmail: 5 segundos para arrepentirte de tu correo

En 10 segundos toman el control de un Mac gracias a Safari

Charlie Miller nuevamente obtuvo el primer lugar en la competencia de hacking que se realiza cada año en Vancouver, Canada.

Charlie Miller nuevamente obtuvo el primer lugar en la competencia de hacking que se realiza cada año en Vancouver, Canada.Tux se toma un receso por una noble causa

Google Chrome para Linux viene en camino

Hoy les contamos que ya hay una versión pre-alpha de este navegador. Esto significa que hay una versión que está en pleno desarrollo y no necesariamente va a funcionar bien, pero es un primer paso.

Este port de Chrome nos muestra una interfaz GTK que funcionará igual que la interfaz de Windows.

Los sitios que hemos probado funcionan bien, pero no hay seguridad de que se comporte bien con todos. Algunas características como las pestañas, los marcadores o la ventana de opciones aún no se han implementado.

A pesar de esto, Chromium se comporta bastante bien para su nivel de madurez, incluso ya se siente más ligero que Firefox.Los usuarios de Ubuntu pueden experimentar con este navegador gracias a que está disponible una versión empaquetada en los repositorios PPA. Dado el estado del desarrollo, es una versión que se actualiza diariamente, y no está probada en profundidad.

jueves, 12 de marzo de 2009

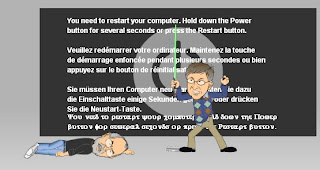

Si Microsoft lanzara la Viagra

Qué significa realmente 98 en Windows 98

10 cosas que debes saber sobre Windows 7

- Windows 7 esta basado en la arquitectura de Windows Vista, pero mejorado en gran parte gracias a los tres años sobre el tiempo de desarrollo de Vista y la retro-alimentación de los socios de negocios y clientes de Microsoft.

- Esto probablemente ya lo habías escuchado, pero nunca es tarde para recordarlo: Windows 7 es notablemente más rápido que Windows Vista y Microsoft espera que lo sea aun más en su versión final.

- La gran mayoría de los controladores (drivers) para Windows Vista son compatibles con Windows 7, por ende no tendrás el eterno problema de hardware ‘incompatible’ con un nuevo sistema operativo.

- Tiene capacidad multitáctil con los nuevos controladores (incluso en hardware táctil que no soporta oficialmente multitouch como la línea HP TouchSmart).

- Microsoft tiene tanta fe en Windows 7, que diversos empleados al interior de la compañía lo están ocupando en ambientes de producción. Hablamos de empleados que no necesariamente tienen que ver con el desarrollo de este producto y como sistema operativo de uso diario.

- Como les contamos anteriormente, varias de las aplicaciones incluidas en versiones anteriores fueron refrescadas. Entre ellas Wordpad, que ahora se acerca más en capacidades a Word 2007. Esta aplicación ahora es capaz de leer archivos Office Open XML (DOCX).

- El nuevo Windows Experience Index es calculado de la misma forma que en el pasado (usando el mismo algoritmos del Windows System Assessment Tool o WinSAT), salvo que en esta ocasión, la nota máxima no es 5.9, sino 6.9.

- Es oficial que habrá diversos sabores, tal como ocurrió con Vista. Sin embargo la lista no esta cerrada y no descartan ofrecer más versiones que las que hemos escuchado a la fecha.

- Se podrá actualizar desde Windows Vista a Windows 7 sin necesidad de formatear, siempre que ambas licencian sean con el mismo idioma. De lo contrario, el sistema respaldara algunos archivos en una carpeta .old. Para los usuarios que salten de Windows XP a 7, tendrán que hacer una instalación fresca.

- Aun no hay una fecha oficial de lanzamiento. En mayo veremos el primer RC (Release Candidate).

martes, 10 de marzo de 2009

IPv6 sigue sin tener éxito en Internet

Sólo un pequeño porcentaje de las páginas en Internet soportan el protocolo IPv6, a pesar incluso de que esta tecnología ha empezado a ser una obligación por parte del gobierno de Estados Unidos y de que la Comisión Europea ya instó a las empresas a migrar hacia IPv6 hace casi un año.

La empresa de seguimiento en Internet Pingdom muestran que sólo un cuatro por ciento de Internet soporta el protocolo IPv6. Es más, si se examina el tráfico en la mayor centralita AMS-IX, sólo el 0,25 por ciento del tráfico en Internet es IPv6. Teniendo en cuenta que se supone que para 2012 todo el tráfico en Internet debería estar sujeto a este protocolo, Pingdom califica la actual situación como una “crisis”.

Leo Vegoda, responsable en la ICANN, no considera que la “palabra crisis sea una manera útil de caracterizar la situación. Es evidente que se necesita hacer aún mucho trabajo, pero éste se puede conseguir y, en la mayoría de los casos, ya se ha empezado a hacer”. Sin embargo, Pingdom recuerda que ya en 2002 se vaticinaba que IPv6 sería un protocolo de adopción plena en 2007, por lo que el portavoz de esta empresa considera que “la adopción de este estándar tenía que haberse acelerado hacer 2 ó 3 años pero en la actual situación, podríamos decir que habrá de pasar una década para que IPv6 sea algo masivo”. Vegoda considera que la situación cambiará cuando las direcciones IP no estén disponibles de manera gratuita. “IPv6 exige un espacio de dirección mayor y para algunos ISP que venden un servicio basado en IPv4 este mayor espacio no es muy relevante mientras tenga espacio IPv4, que se puede obtener de manera casi gratuita desde un RIR (Regional Internet Registry)”.

Sin embargo, se muestra convencido de que esta situación ya está cambiando. “Los mayores ISP son conscientes, y desde hace tiempo, de esta situación y se dan cuenta de que serán los primeros afectados cuando los grandes bloques de dominios IPv4 no estén disponibles sin coste”.

La buena noticia es que parece que Europa está mejor posicionada que el resto del mundo, al menos según Derek Morr, de la Universidad de Pensilvania, que mantiene un blog sobre IPv6.

Dimensión Data y Cisco anuncian servicios para la evolución de los centros de datos

Por su parte, Juan Carlos Escobar, director de desarrollo de negocio para Data Center de Cisco, afirma que, “gracias a un completo catálogo de productos para centros de datos, a los programas de canal y a los incentivos de financiación mejorados con el programa Data Center VIP, estamos ayudando a crear magníficas oportunidades para nuestros socios, como es el caso de Dimension Data, que podrán acelerar su crecimiento, diferenciación y rentabilidad”. En la actualidad, más del 80 por ciento de los ingresos de Dimension Data proceden de Cisco.

Telefónica pasará a llamarse Movistar (siempre)

A Perder Tiempo: El juego de Gates vs. Jobs

lunes, 9 de marzo de 2009

Comandos de red típicos

Ping -t: se hace ping hasta que pulsemos Ctrl+C para detener los envíos.

Ping -a: devuelve el nombre del host.

Ping -l: establece el tamaño del búffer. Por defecto el valor es 32.

Ping -f: impide que se fragmenten los paquetes.

Ping -n (valor): realiza la prueba de ping durante un determinado numero de ocasiones.

Ping -i TTL: permite cambiar el valor del TTL. TTL sería sustituido por el nuevo valor.

Ping -r (nº de saltos): indica los host por los que pasa nuestro ping (máximo 9) .

Ping -v TOS: se utiliza en redes avanzadas para conocer la calidad del servicio.

Tracert -d: no resuelve los nombres del dominio.

Tracert -h (valor): establece un nº máximo de saltos.

PatchPing -h (nº de saltos): nº máximo de saltos.

PatchPing -n: no se resuelven los nombres de host.

PatchPing -6: obliga a utilizar IPV6

Ipconfig /all: ofrece información detallada sobre todas las tarjetas de red y conexiones activas.

Ipconfig /renew: renueva petición a un servidor DHCP

Ipconfig /release: libera la Ip asignada por DHCP

Ipconfig /registerdns: registra todos los nombres DNS

Ipconfig /flushdns: borrar todas las entradas DNS.

Net Send: Envía un mensaje a traves del servicio mensajero

Net Start: Inicia un servicio de Windows

Net Stop: Detiene un servicio de Windows

Net Share: Indica qué recursos comparte la máquina

Net View: Indica a qué máquinas se tiene acceso mediante la red

Net Sessions: Indica quiénes han entrado en nuestros recursos compartidos

Net Time * /SET: Sincroniza la hora con una máquina de la red

Net User: Crea o elimina usuarios

Net Localgroup: Crea o elimina grupos

Netstat -e: muestras las estadísticas Ethernet

Netstat -n muestra direcciones y puertos en forma de número.

Netstat -o: muestra que programa está asociado a la conexión activa

Netstat - p (protocolo): permite especificar qué protocolo se desea ver.TCP/UDP

Netstat -s: muestra estadísticas clasificadas por protocolo.

Nbtstat -c: lista los nombres Netbios y los relaciona a una IP.

Route PRINT: muestra la tabla completa de rutas.

Route ADD (red_destino) MASK (mascara_destino) (puerta de enlace) [METRICmetrica] [IF interfaz]: Añade una ruta. Con el modificador -p (route add -p ...)hace la ruta persistente, de manera que se mantendrá aunque se reinicie elequipo.

Route DEL (red_destino) MASK (mascara_Destino) [puerta de enlace]: Elimina la ruta especificada. Admite caracteres comodines.

Route CHANGE (red_destino) MASK (mascara_destino) (IP_salida/siguientesalto) [METRIC metrica] [IF interfaz]: Modifica la metrica o la puerta de enlace en una ruta existente.

Apagado automático

Inicio -> Configuración -> Panel de Control, haces doble clic sobre el icono Opciones de energía.

Una vez que se abra la ventana pinchas en la Pestaña APM, luego marcas la opción que sale que es Habilitar la compatibilidad con la administración de energía, ahora aceptas todo y cierras las ventanas, y listo para el apagado automático.

Apagado rápido del equipo

Vamos a crear un acceso directo en el escritorio para apagar el equipo, rápidamente:

Abrimos el bloc de notas, para ello Inicio->Todos los programas->Accesorios->Bloc de notas.

Escribimos: shutdown -s -t 05 -f

Salvamos el fichero como apaga.bat en C:\documents & settings\ el nombre de tu carpeta personal\Escritorio

El comando shutdown usado con el parametro -s apaga el sistema. El parametro -t es seguido del numero los segundos que se esperará para que se apague el sistema. El parametro -f hace que se cierren todas las aplicaciones sin preguntar (si quieres que se te pregunte lo puedes omitir).

Liberar memoria RAM

Acelerar el Menu Inicio

jueves, 5 de marzo de 2009

Kumo.com. El nuevo buscador de Microsoft

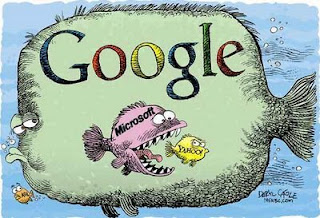

Microsoft Corp. Está probando a nivel interno, una nueva versión de su servicio de búsqueda online. La maniobra se puso en marcha después de que el gigante de Gates intentase comprar por un valor de 47.5 mil millones de dólares a Yahoo.

Microsoft Corp. Está probando a nivel interno, una nueva versión de su servicio de búsqueda online. La maniobra se puso en marcha después de que el gigante de Gates intentase comprar por un valor de 47.5 mil millones de dólares a Yahoo.MSI Winki: Sistema operativo instantáneo para desktops

martes, 3 de marzo de 2009

Ensamblador ofrece desde esta semana actualización gratuita a Windows 7

El plan contempla que todos los equipos cuyo precio sea superior a los USD$1.000 y que incluyan Windows Vista Ultimate 64-bit, podrán ser actualizados a una versión similar de Windows 7, cuando éste último sea lanzado por Microsoft.

La razón para lanzar tan anticipadamente este plan, se basa en el hecho que muchos usuarios han postergado la compra de nuevos equipos, a la espera de que Windows 7 sea lanzado de forma oficial.

Según el presidente de la compañía evaluarán la alternativa de ofrecer la actualización para las otras versiones de Vista.

El programa oficial de actualizaciones de Microsoft será lanzado el 28 de Junio, por lo que no son pocos los consumidores que han decido esperar hasta esa fecha para actualizar sus equipos, luego de las favorables críticas que ha recibido el nuevo Sistema Operativo de Microsoft. Totalmente opuesto a lo que sucedió con Vista.

2Big2Send - Envía ficheros de hasta 4 Gb

Básicamente, lo que te ofrece este sitio es una serie de planes y programas para poder enviar archivos pesados en la red. Hay tres planes disponibles: el primero es totalmente gratuito y te permite subir ficheros hasta un tamaño de 1 Gb.

Pero también hay planes de pago que incluyen características como extender la vida online de expiración del fichero, así como evitarte los anuncios en la página, y de paso puedes subir archivos, no ya de 1Gb, sino de hasta 4 Gb.

Cómo iniciar sesión en Windows Server 2003 con el modo a prueba de errores

1. Inicie el equipo y presione la tecla F8 cuando finalice la Comprobación automática de encendido (POST).

2. En el menú Opciones avanzadas de Windows, utilice las teclas de dirección para seleccionar Modo a prueba de errores y, a continuación, presione ENTRAR.

4. Inicie sesión en Windows como Administrador. Si se le pide, seleccione uno de los elementos de la lista ¿Por qué se apagó el equipo inesperadamente? y, a continuación, haga clic en Aceptar.

5. Haga clic en Aceptar en el mensaje que indica que Windows se ejecuta en modo a prueba de errores.

6. Haga clic en Inicio, haga clic con el botón secundario del mouse (ratón) en Mi PC y, después, haga clic en Administrar.

7. Expanda Usuarios y grupos locales, haga clic en Usuarios, haga clic con el botón secundario en Administrador en el panel derecho y, a continuación, haga clic en Propiedades.

8. Desactive la casilla de verificación Cuenta deshabilitada y, después, haga clic en Aceptar.

Si el servidor es un controlador de dominio, Usuarios y grupos locales no está disponible en Administración de equipos.

1. Inicie el equipo en modo a prueba de errores con funciones de red.

2. Inicie sesión como administrador.

3. Inicie el complemento Usuarios y equipos de Active Directory, expanda Usuarios y grupos locales y, a continuación, expanda Usuarios.

4. Haga clic con el botón secundario del mouse en Administrador y, a continuación, haga clic en Habilitar cuenta.

5. Reinicie el equipo.

Cómo iniciar sesión en Windows Server 2003 con la consola de recuperación

Puede utilizar la consola de recuperación para tener acceso al equipo aun cuando la cuenta Administrador local esté deshabilitada. Deshabilitar la cuenta de Administrador no impide iniciar sesión en la consola de recuperación como Administrador.

Troyano se aprovecha de una vulnerabilidad de Excel

El troyano es capaz de ocultarse en una hoja de cálculo que al ser abierta por el usuario, de inmediato crea una puerta trasera, por medio de la cual un atacante podría tomar el control de la máquina infectada.

Según la empresa de seguridad McAfee las versiones de Excel que se encuentran expuestas al troyano son:Excel 2000, 2002, 2003, 2007, 2004/2008 para Mac, Excel Viewer/Excel Viewer 2003.

Microsoft publicó un aviso de seguridad (Microsoft Security Advisory), por medio del cual informa que se encuentra analizando el problema con el objeto de publicar un parche que logre solucionar la vulnerabilidad detectada en Excel.

Google se suma a la guerra contra el monopolio de Microsoft

En un post de su blog de políticas públicas, Google dejó en claro los tres motivos por lo que este es un tema de alta relevancia, que también explicarían el porqué habría tomado una medida tan enérgica:

1. Porque los navegadores son críticos para la Internet, permitiendo la navegación, búsqueda de información, chat, correo electrónico y redes sociales, haciéndolos cruciales para la innovación online.

2. Porque la gran G cree que el mercado de navegadores aún es poco competitivo por la posición dominante de Microsoft en el mercado y del protagonismo artificial de su mascota, Internet Explorer, dándole una ventaja injusta y echando abajo otros browsers no por su falta de funcionalidades, sino por su poca influencia.

3. Porque el lanzamiento de Chrome le habría dado mucha experiencia a Google, y que esta visión le puede ser útil a la UE en su investigación de soluciones para corregir el problema e incentivar la competitividad.

Algunos pueden decir que Google sólo le quiere asegurar a Chrome un asiento en la búsqueda de candidatos para acompañar una presunta versión de Windows con un segundo navegador incluido, pero de todas formas su peso le da un gran protagonismo a esta investigación, lo que siempre es agradecido.